Los cibercriminales hoy más que nunca están al acecho, esperando para aprovechar las vulnerabilidades de los sistemas móviles, o los descuidos de las personas para robar información, y así cometer cualquier cantidad de fechorías. Es por eso importante estar atentos para identificar si el teléfono celular ha sido hackeado, o está siendo rastreado sin un consentimiento explícito para el robo de cualquier tipo de datos.

Hay varias maneras en las que podemos ser víctimas de robo o intentos de estafa desde nuestros teléfonos móviles:

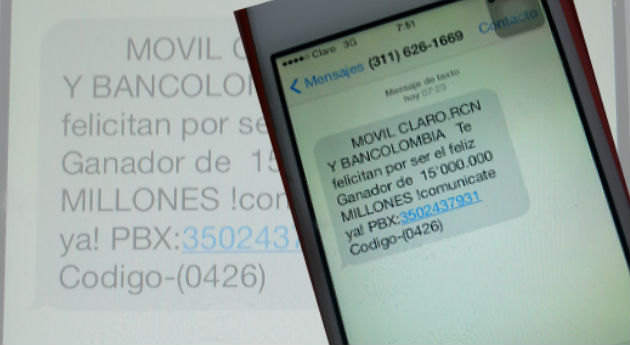

Mensajes de texto SMS

Que te ganaste una lotería o un premio en el que no te has inscrito, son algunos de los mensajes de texto que pueden llegarte al celular, con el fin de que realices alguna acción, llames a algún número, ingreses a una página web fraudulenta, o entregues más información personal, para que alguna persona inescrupulosa aproveche para robarte tus contraseñas, o te involucre en algún tipo de estafa.

Así que hay que ser desconfiados por naturaleza, si no es algo proveniente de una fuente confiable, o que realmente tengamos conciencia de dónde viene, es mejor hacer caso omiso de mensajes que sean demasiado buenos para ser ciertos. Y nunca debemos ingresar a páginas web desde los links que puedan venir en los SMS, puede llevarnos a páginas falsas que su único fin es robar tus datos personales o contraseñas (pishing), o invitarnos a descargar aplicaciones de dudosa reputación.

Aplicaciones Móviles

Podemos encontrar aplicaciones móviles fraudulentas que pueden aprovechar los permisos que les damos para acceder a fotos, videos, cámara, información personal, ubicación, etc. para enviar todos estos datos a sitios criminales sin consentimiento, y así robar o secuestrar los datos del móvil.

Existen aplicaciones, incluso dentro de las mismas funciones de los sistemas operativos móviles, que capturan información de las personas y la envían a sitios remotos. Pueden guardar información de la ubicación por medio del acceso al GPS, o capturar información de cuentas y claves bancarias.

También es mejor evitar hacerle “jailbreak» a los sistemas operativos, el cual consiste en hacerle un procedimiento especial para permitir el acceso al interior del sistema, para instalar aplicaciones que pueden entrar a hacer modificaciones al corazón mismo del OS. Esta facilidad, permite también el ingreso de aplicaciones maliciosas, que ingresando en lo profundo del sistema, pueden robar datos más fácilmente.

Para evitar estos graves inconvenientes, se deben verificar las aplicaciones que se van a instalar, que sean de fuentes confiables, leer los comentarios y calificaciones de los usuarios, para conocer si hay algún comportamiento extraño detectado en anteriores descargas.

También se puede conocer si el teléfono celular ha sido hackeado, al determinar un comportamiento anómalo del equipo, cuando notamos que la batería del equipo se descarga muy rápido, ya sea porque el GPS se está activando continuamente, o también cuando tenemos un consumo más alto de datos de lo normal, lo que puede estar implicando que alguna aplicación puede estar enviando más datos de los que debiera.

También es importante mantener actualizado el sistema operativo móvil, porque los fabricantes están continuamente corrigiendo problemas o huecos de seguridad de sus sistemas.

Si el dispositivo pasa por las manos de otras personas, es importante revisar si hay aplicaciones extrañas instaladas, que pueden estar dedicadas a rastrear ubicaciones, capturar datos de los sitios web visitados, grabar grabaciones de llamadas, capturar texto de los SMS o chats, o simplemente consumir excesivamente recursos del equipo.

En el caso que hayas reconocido que teléfono celular ha sido hackeado, se deben tomar medidas inmediatas para resguardar la información sensible, y eliminar todas las aplicaciones sospechas o incluso formatear el equipo móvil.

Zonas WiFi públicas

Restaurantes, aeropuertos, plazas y otros sitios públicos ofrecen servicios gratuitos de conexión WiFi, donde la información puede estar viajando sin encriptación, por lo que puede ser capturada por cualquier otro equipo conectado a esa misma red, lo que le puede permitir obtener todos los datos de la gente conectada, incluyendo sus datos personales, contraseñas e información financiera.

Es por eso que cuando nos conectamos a redes públicas inseguras nos estamos exponiendo a ser afectados por cibercriminales. Si tenemos que usar dichos servicios públicos se pueden usar servicios de encriptación de información como VPNs, chats encriptados extremo a extremo como WhatsApp o desde páginas con encriptación segura (https).

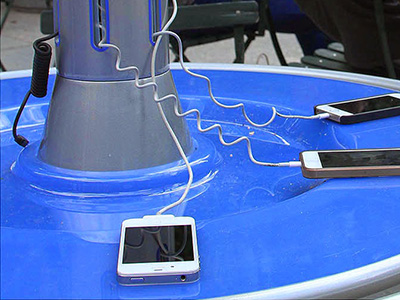

Cargadores de baterías públicos

Se debe tener cuidado con kioscos de carga de baterías sin mucha reputación, porque al conectarse por USB para cargar el dispositivo, también los criminales pueden tener acceso a los datos del equipo. Es por eso mejor llevar un cargador eléctrico, que conlleva menos riesgos, o hacerlo desde kioscos de sitios reconocidos, donde sólo se acepte en la conexión para la carga de la batería, y no para el intercambio de datos.

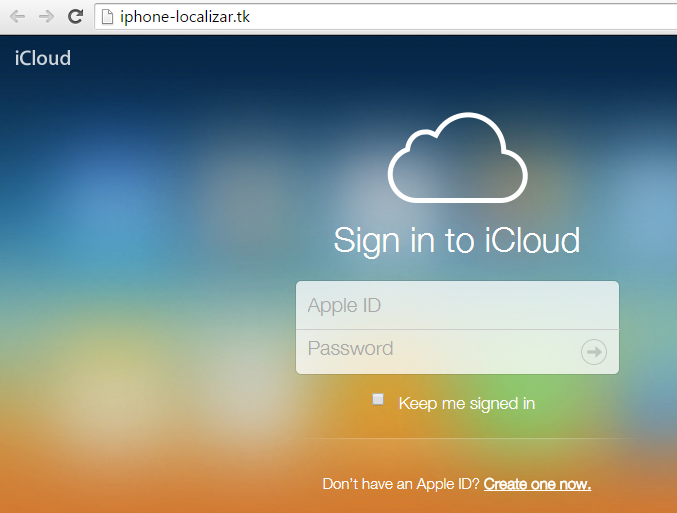

Acceso indeseado a Google Cloud o iCloud

Una vez los criminales tienen acceso a las cuentas de Google o iCloud, pueden acceder a mucha más información personal y financiera. Estos intentos de robo de los datos de estas cuentas, pueden ser hechas directamente en los sitios de los operadores, o por ataques directos de fuerza bruta para encontrar las contraseñas. O también mediante el envío de correos fraudulentos emulando iCloud o Google Cloud, para restaurar la contraseña en sitios web falsos, con la misma apariencia de los sitios originales.

Es por eso que se debe recordar tener una contraseña fuerte, que no contenga datos personales u secuencias de números obvios dentro de ella, usar mecanismos de doble autenticación que ofrecen muchos de los operadores.

También es importante no usar preguntas muy conocidas como recordatorios de contraseña, porque ahora que nuestra información personal se divulga tan fácilmente en las redes sociales, o entre conocidos, estas preguntas pueden ser fácilmente respondidas por otras personas. E incluso podemos mentir en dichas respuestas, para que no puedan acceder tan fácilmente a la restauración de la contraseña.

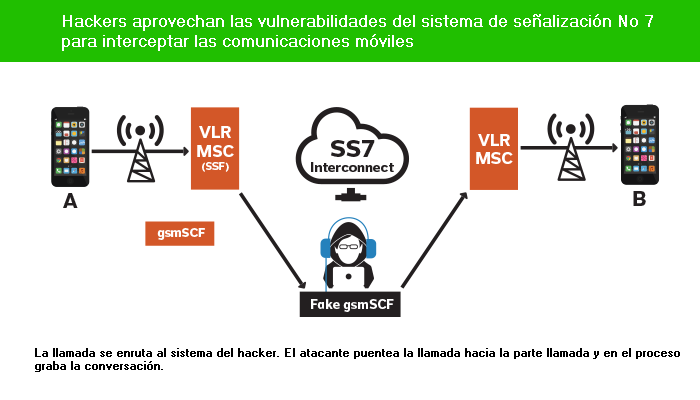

Vulnerabilidades en la red de voz móvil.

Existen algunas vulnerabilidades en la red de voz móvil (Sistema de señalización No 7) que permiten rastrear ubicaciones, mensajes de texto o llamadas de voz. Es así que se deben usar servicios de datos encriptados cuando vamos a enviar información sensible por el teléfono móvil, de otro modo podemos estar siendo rastreados muy fácilmente.

En conclusión, debemos estar atentos para evitar caer en las manos de los cibercriminales, por eso no podemos bajar la guardia para no hacerles más fáciles sus fechorías, y evitar usar medios inseguros para enviar información, dando entrada a aplicaciones maliciosas, o dejándonos embaucar en fraudes que se apoyan en las ilusiones de las personas.

Y si tu teléfono celular ha sido hackeado, es mejor restaurarlo completamente de fábrica y cambiar todas las contraseñas de las cuentas involucradas.

Este artículo hace parte del sistema de divulgación de conocimiento de ITSoftware SAS.